Cómo solucionar y reparar un ataque de fuerza bruta en WordPress en un droplet de DigitalOcean

Introducción

Si bien ejecutar una instalación de WordPress a través de un servicio de alojamiento puede ser una forma conveniente de iniciar un sitio web, no está exento de vulnerabilidades de seguridad que a veces pueden ser difíciles de solucionar. Los ataques de fuerza bruta, ciberataques que funcionan rápidamente para adivinar y acceder a información personal como nombres de usuario o contraseñas, ocurren cuando se explotan estas vulnerabilidades. Los ataques de fuerza bruta pueden ubicarse dentro de cualquier vulnerabilidad y, a veces, pueden originarse en su sitio web.

Cuando se enfrenta a ataques de fuerza bruta desde sus Droplets en DigitalOcean, es fundamental eliminar la amenaza rápidamente. Si bien existen varias formas de identificar y eliminar archivos vulnerables a ataques, este tutorial tiene como objetivo brindarle algunos pasos para ayudarlo a detectar, resolver y proteger sus instalaciones de WordPress en los Droplets de DigitalOcean contra vulnerabilidades en el futuro.

Paso 1: Identificar la fuente del ataque de fuerza bruta

El primer paso para solucionar un problema con un ataque de fuerza bruta iniciado desde su Droplet es identificar el malware responsable del tráfico malicioso. Hay numerosas herramientas y opciones disponibles, pero ClamAV (http://www.clamav.net/) es una buena herramienta para intentar identificar y eliminar el malware inicialmente.

La mayoría de las distribuciones de Linux tienen ClamAV en su sistema de administración de paquetes y, normalmente, necesitarás instalar ClamAV y luego ejecutarlo.

- Para Ubuntu, Debian y la mayoría de las distribuciones basadas en Debian, puede ejecutar:

- sudo apt-get install clamav clamav-daemon

- Para CentOS 8, debe habilitar el repositorio EPEL (https://fedoraproject.org/wiki/EPEL), que es un repositorio oficial de paquetes compatibles con el proyecto Fedora, y luego instalar ClamAV.

Puedes hacerlo con un solo comando:

- dnf --enablerepo=epel -y install clamav clamav-update

Una vez instalado ClamAV, puedes escanear tu sistema con:

- clamscan --infected --recursive /path/to/wordpress/sites

Reemplace la ruta resaltada con la ruta correcta para su sitio de WordPress. El --recursiveparámetro se asegurará de que el comando esté configurado para recorrer los subdirectorios de forma recursiva, y la ruta que usamos en este ejemplo apunta a la carpeta raíz donde se encuentran todas las instalaciones de WordPress. De esta manera, con un solo comando puede escanear todos sus sitios de WordPress. ClamAV luego devolverá una lista de todos los archivos que encuentre sospechosos, pero no realizará ninguna acción todavía. Después de investigar qué archivos ClamAV detectó como sospechosos y confirmar que se pueden eliminar de forma segura sin causar más daños a su sistema, es posible que desee volver a ejecutar el comando con la --removeopción de eliminar los archivos infectados.

Nota:--remove eliminará cualquier archivo que encuentre sospechoso sin ninguna intervención de su parte, por lo que NO SE RECOMIENDA ejecutarlo --removecomo su primer análisis hasta que pueda confirmar los resultados.

En los casos en los que ClamAV no encuentre ningún malware, deberá investigar y encontrar el malware manualmente. Si bien existen varias formas de hacerlo, un buen punto de partida es buscar e identificar los archivos cargados recientemente, según la información de la marca de tiempo del archivo.

Para hacer esto, utilice el comando 'find':

- find /path/to/wordpress/site -mtime -DAYS

Para utilizar este comando, reemplaza el /path/to/wordpress/sitecon la ruta del archivo de tu sitio de WordPress y -DAYScon la cantidad de días que deseas retroceder. Por ejemplo, si deseas retroceder 1 día, sería -1; para retroceder 10 días, sería -10.

Tómese el tiempo para investigar cualquier archivo que se haya cargado o modificado y del que no esté al tanto.

Paso 2: Actualice su instalación de WordPress

Después de identificar el malware, el siguiente paso para evitar que se repitan los ataques maliciosos es actualizar la instalación de WordPress. Es recomendable aplicar un parche a WordPress y a los temas o complementos instalados para asegurarse de que, si el problema se produjo en el directorio de instalación de un complemento o tema, haya eliminado y reinstalado ese complemento o tema. Es posible que pueda eliminar todos los archivos maliciosos, pero en la mayoría de los casos, es preferible realizar una instalación limpia de un componente afectado.

En la mayoría de los casos, puedes realizar estas actualizaciones desde la interfaz de administración de WordPress, lo que no requiere el uso de herramientas adicionales. WordPress también ofrece una opción de actualización automática que te recomendamos habilitar para reducir el tiempo en el que tus sitios web pueden ser vulnerables a problemas de seguridad recién descubiertos.

Otro consejo útil para prevenir ataques maliciosos es actualizar todos los componentes, incluso los que están marcados como inactivos. En algunas situaciones, incluso los complementos y temas deshabilitados pueden estar accesibles y pueden verse comprometidos si no se mantienen actualizados. Si está seguro de que no necesita un tema o complemento, la mejor medida sería eliminarlo por completo.

En algunos casos, el autor puede abandonar un tema o complemento y, aunque tenga instalada la versión más reciente, es posible que el tema o el complemento tengan un problema que no se haya solucionado. En este caso, es posible que deba considerar otras opciones para sustituir el componente abandonado que está actualizado actualmente, pero que aún era la fuente de un problema.

Paso 3: Proteja su instalación de WordPress contra ataques maliciosos

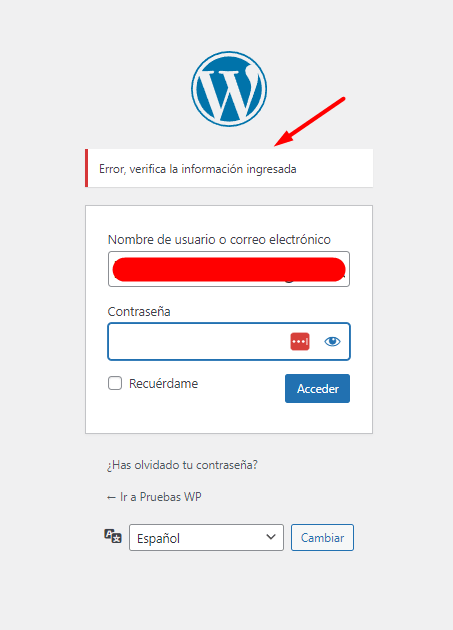

Una vez que hayas eliminado todos los archivos maliciosos y te hayas asegurado de que todos los componentes estén actualizados, es hora de proteger tu instalación de WordPress. El siguiente paso que recomendamos es cambiar todas las contraseñas de los usuarios que tienen acceso a la interfaz de administración, especialmente aquellos que tienen derechos de administrador completos o la capacidad de cargar o modificar el contenido de los archivos.

Comprobar los permisos del sistema de archivos si no conoces la configuración actual también es un paso importante para proteger tu instalación de WordPress, ya que los permisos incorrectos pueden permitir acceso de lectura y escritura a archivos que no deseas. WordPress ofrece un buen resumen de cuáles deberían ser las configuraciones y cómo actualizarlas aquí.

Como medida para proteger la instalación de Droplet, también puede instalar un complemento para limitar la cantidad de intentos de inicio de sesión fallidos, lo que reduce drásticamente el riesgo de ataques de fuerza bruta. El complemento wp-limit-login-attempts es una opción popular.

Por último, considere utilizar un complemento de seguridad de WordPress como Jetpack o Wordfence. Estos complementos ayudan a combatir activamente los intentos de intrusión y brindan una capa final de seguridad para garantizar que su sitio solo se use para lo que usted desea.

Una alternativa al uso de un complemento del lado del servidor como Jetpack o Wordfence sería investigar si el servicio de almacenamiento en caché y firewall de aplicaciones web (WAF) de Cloudflare podría ser una buena opción para su caso de uso específico. Para obtener más información sobre esta opción, consulte la documentación de CloudFlare.

Conclusión

Navegar por las opciones de resolución de problemas cuando los ataques de fuerza bruta se originan desde los Droplets puede ser complicado, pero en este tutorial compartimos algunos pasos para ayudarlo a detectar, resolver y proteger sus instalaciones de WordPress en los Droplets. Para obtener más información relacionada con la seguridad que lo ayude a administrar los Droplets, consulte nuestro [artículo Medidas de seguridad recomendadas] (https://www.digitalocean.com/community/tutorials/recommended-security-measures-to-protect-your-servers).

Deja una respuesta